【Karma導入インタビュー】NICT × 001「IoT機器を狙うサイバー攻撃とセキュリティの課題」

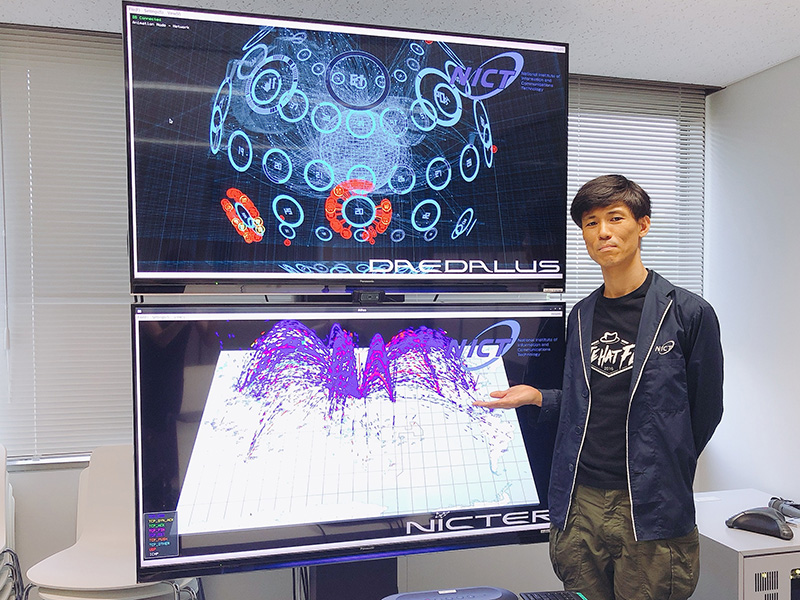

サイバー攻撃やIoT機器等への未知の脅威に対応するためのセキュリティ技術の研究開発を行う情報通信研究機構(以下、NICT)サイバーセキュリティ研究所 サイバーセキュリティ研究室 上席研究技術員 久保 正樹 氏に、最近のサイバー攻撃の傾向やIoT機器が抱えるセキュリティ課題、Karmaにかける期待について、IoT機器のセキュリティ分野においてビジネスを展開するゼロゼロワン代表 萩原 雄一がインタビューしました。

多くの感染機器の調査ができることを期待

萩原雄一(以下、萩原):今日はよろしくお願いします。まず簡単にご所属と業務のご説明をお願いします。

久保正樹 氏(以下、久保氏):NICTのサイバーセキュリティ研究所サイバーセキュリティ研究室の解析チームでマネージャーをしています。解析チームの業務は大きく2つあって、1つはNICTERダークネットの観測です。まさにKarmaを利用するのはこちらのチームです。もう1つは、NICTにおけるセキュリティオペレーションで、機構内のSOC(Security Operations Center)的役割やCSIRTの支援業務をしています。こちらはライブネット観測と呼んでいて、機構内の実トラフィックを観測しています。

萩原:今回コロナの影響でテレワークが急激に普及しましたが、それに伴ってダークネットの傾向などに何か変化はありましたか?

久保氏:そうですね。ダークネットの方は正直大きな変化というのは見えていないのが現状です。2020年に入って WindowsのSMBの脆弱性やVPN製品の脆弱性などインパクトの大きな脆弱性が公開されましたが、ダークネット観測では質的な変化はなかなか見えない部分というのがありますね。

NICTERではトップ10のポートを毎年レポートに出していますが、その細かい順位の入れ替わりはありますが、それは本当に数%の変化なのでそこに意味があるとまでは言えないですね。一方で、並行して運用しているハニーポットではSMBのバージョンを調査するスキャンの増加やSSL-VPN製品の脆弱性を悪用するペイロードを観測しています。ただ、これもコロナ以降のテレワークの増加と関係があるかと言われると、なんとも言えないですね。

萩原:今回Karmaの採用を決めていただくにあたり、その理由をお聞かせください。

久保氏:まず、トライアル版を利用しました。利用目的としては、ダークネット観測でとらえた送信元の機器はマルウェアに感染して感染を広げるためのスキャンを行っているケースが少なくないので、送信元がサーバなのか機器なのか,どの国やISPにホストがあるのかといった送信元の身元調査があります。今までそういった調査にはCensysやShodanというIPアドレスに紐づく送信元のホストの情報、データベースを使っていたのですが、Karmaはそれに加え特に国内のレンジについて付加情報が得られるという期待を込めて…利用させていただきました。

萩原:期待をこめて(笑)

久保氏:使ってみた感じまだまだ発展の伸び代があると期待しています。基本的に私たちが調査するのは感染した機器が中心となり、Karmaでもっと多くのものを検索できることを期待しています。

例えば本当ここ2、3日で特定のISPのレンジでMiraiの感染ホストが急増するという事象を観測したのですが、短期間でホストのIPアドレスが変わったりするんですよね。IPアドレスがすぐつけ変わってしまうと、IPアドレスベースの調査がうまくいかないので。トレースのトラッキングというところも含めてKarmaで考慮してもらえると嬉しいなというのもありますね。

萩原:そうですね。そこについては弊社側でも重要性を理解していて、IoT機器でもDHCPによってIPが変わってしまうのですが、機器の動向をトラッキングしたいと。ファームウェアのアップデートを追える様になるだけでも大きなプラスとなると思っており、セッションIDという独自に機能を設けています。

膨大な調査対象に対して内部リソースは有限

久保氏:あとは、トライアルを使用してシグネチャが用意されている機器についてはとても細かく確認できるのは新鮮でした。一方で、IoT機器はOEM元が同じだったりするので、機器名までは特定できなくても、このチップセット積んでるファミリーだとか、もう少し大きなグルーピングみたいなものだけでもあると嬉しいです。

萩原:そうですね、ご要望の機能はタグ機能として開発を急いでいます。シグネチャはすごく確度の高い情報なのに対して、タグで分かるものは粒度を粗くしていきたいと思っています。他にもファームウェアの最終更新から一定期間経っているとか、マニュアルにID/パスワードの初期値が書かれているものを容易に検索できるようにしていきたいと思っています。

久保氏:使う側においても検索のセンスが必要ですよね?

萩原:ゼロゼロワンからユーザー向けに定期的に検索クエリを紹介するほかにも、お客様がタグのアイディアを提案する窓口の用意も考えています。お客様間でも情報を共有する機会を設けていきたいと思っています。

久保氏:タグが充実してきたら、そのタグをトラッキングして推移とか傾向の変化とかを見られるようになると良いですよね。そうすると、そのタグに引っかかったデータの可視化とかも今後欲しくなると思います。アナリストのリソースも有限ですのでKarmaを有効に使えると、とても嬉しいです。我々は実は日本以外も見ないといけなくて。最近台湾とかベトナムのホストも細かく見ていたりするんですけど。あとは…Karmaに任せたいです。(笑)

萩原:ありがとうございます。ちなみに日本語検索は如何でしょうか?

日本語検索だからこそ見つかった事例が多くあって、ちょっと特殊な機器がデフォルトID/パスワードで運用されていたりするので、これ電源offにしたら止まっちゃうんじゃないか?とか。あまり深く考えずに、利便性だけを考慮されたのだろうと思われる機器の7割くらいがデフォルトID/パスワードで入れてしまう感触があります。是非、NICTさんの注意喚起とかに役立てて頂ければと。

久保氏:それはそうですね。日本特有の環境の場合は日本語検索の独壇場だと思いますね。幅広く使えればと。

広い視点により、さらなる安全な世界を

萩原:今悩ましいのは、問題があると思われるものでも通知する先がないという問題ですね。いきなり我々が連絡するのもおかしいですし、IPからはISPがどの組織にそのIPを払い出したか見えないという、そもそもの話があります。

久保氏:そこはISPさんの協力がないと難しい領域ですね。IPアドレスが分かっても、我々からはユーザーが誰なのか,どの組織なのかまでは分からないケースが大半ですが、踏み台にされている可能性が高いです、とISPに通知することでISP側でもアビューズ(迷惑行為)対応できるケースがあると聞いています。逆にそういう使い方もしてもらえるとISPさんとよく連携できるのかなと。ISPさんもKarmaを導入してもらえると話が早くなると思うんですけどね。

久保氏:今回のコロナ騒ぎで気になっていることで言うと、中国製の熱感知センサー、かつAndroidで動いているもののセキュリティってどうでしょうかね。

萩原:見てみないことには何も言えませんが、脆弱性が存在すると極めて影響が高いですね。

久保氏:Karmaで機器特定して、脆弱性の修正に繋がったりすると正しい世の中への貢献にもなるので期待しています。脆弱性についてもなかなか対処が難しいですよね。

萩原:前向きに捉えて頂けるベンダーだけではないので難しいですね。既知の情報だけでなく、ゼロゼロワンが独自に解析した内容についてもタグを用意する予定です。可視化が進む中でベンダーさんが前向きに捉えて頂けると嬉しいです。

久保氏:Google の Project ZeroやZero Day Initiativeのようにもっと脆弱性の公表に前向きに取り組む風土が欲しいですね。まだまだ脆弱性を公表すること自体に否定的な風土があるのが難しいですね。

萩原:そうですね、ゼロゼロワンとしてはIoT機器の脆弱性の修正に1年もかかるのは長過ぎなので90日程度で対処することを前提としたポリシーでベンダーさんとやり取りしていっています。

久保氏:Karmaのサービス自身は、見方によってはIoT機器の検索だけに見えるかも知れない。でもその背景には機器のセキュリティのライフサイクルを通した対策が求められていると思います。広いマクロな視点でセキュアな世界にしなくちゃいけないよねというミッションがある。是非そこに一石を投じ続けて欲しいと思います。

Contactお問い合わせ

お問い合わせは、プライバシーポリシーをご参照の上、

sales.team@00one.jpまでご連絡ください。