OSINTで学ぶインターネットセキュリティ

こんにちは。ゼロゼロワンの嘉代です。弊社は今年6月に日本初IoT検索エンジンKarmaをローンチしました。

Karma|00One, Inc.

KarmaではOSINTによるデータ収集をしていますが、OSINTという言葉はご存知でしょうか?私はまだ浸透していない言葉であると認識しています。そこで、今回はOSINTについて解説していきたいと思います。

OSINTについて

Open Source INTelligenceの頭文字を取ったもので、オシントと読みます。新聞・テレビ・インターネットなど一般に公開され利用可能な公開情報(オープンソース)から有用な情報を収集する手法(インテリジェンス)です。似た用語にHUMINT(HUMan INTelligence)やSIGINT(SIGnals INTelligence)などがありますが、大きく異なる点は法に問われうる行為をしないということです。

聞き慣れない言葉のため普段の生活には関係がないように思われるかもしれませんが、意識していないだけで身近にあるものです。

最近のOSINTの例としては、とある感染症の感染者計測があげられます。メディアから連日感染者数と世界の感染者数が発信され、その結果、多くの方々がマスクの着用やソーシャルディスタンスの確保などの対策をされています。公開されている情報から(報道情報)から有益な情報(とある感染症の対策)を収集していますね。

インターネットにおけるOSINTとは

昔は新聞やラジオなどを使いOSINT調査をしていましたが、現代はテレビやインターネットによるOSINT調査へと変わりつつあります。OSINTと言っても定義が広いのですが、インターネットにおけるOSINTについてはご存知でしょうか。

インターネットにおけるOSINT調査は、一般的にターゲットが脆弱な状態か判別するための手段です。インターネット上には、アクセス元を調べるサイトやハッシュ値から元の文字列を検索できるサイトなどたくさん存在します。実感が湧きにくいかと思いますので、スマホやgoogleを使ってOSINT調査をしてみましょう。

スマホで始めるOSINT

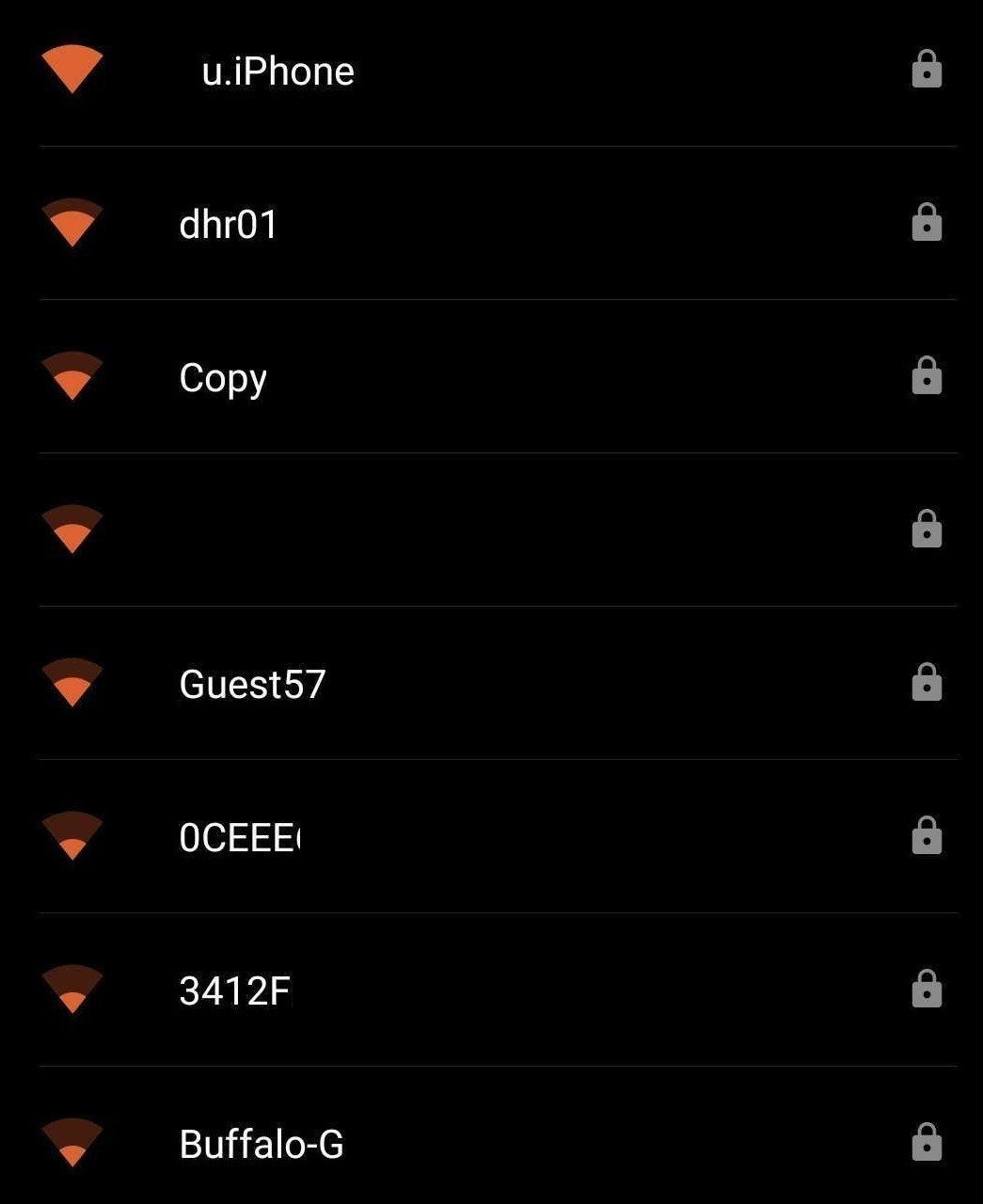

スマートフォンがあれば収集したWiFi、Bluetoothの情報から周辺機器の推測などが可能です。hogeのiPhoneというSSIDがあったら、iPhone持ちのhogeさんが遠くないところでテザリングしているのだと推測できます。

攻撃者にとって、ターゲットがiPhoneかAndroidか区別できるだけでも攻撃アプローチが大きく変わるのでとても有益な情報になります。

vendor-xxxxxのようなSSIDがあったら、vendor社のルータが使われているのかなと想像できます。シグナルの強さを目印にアクセスポイントの位置もある程度把握することが可能です。さらにそのルータの脆弱性を知っていた場合は、脆弱性の種類によっては攻略まで可能です。

Googleで始めるOSINT

googleも広義ではOSINTサイトです。

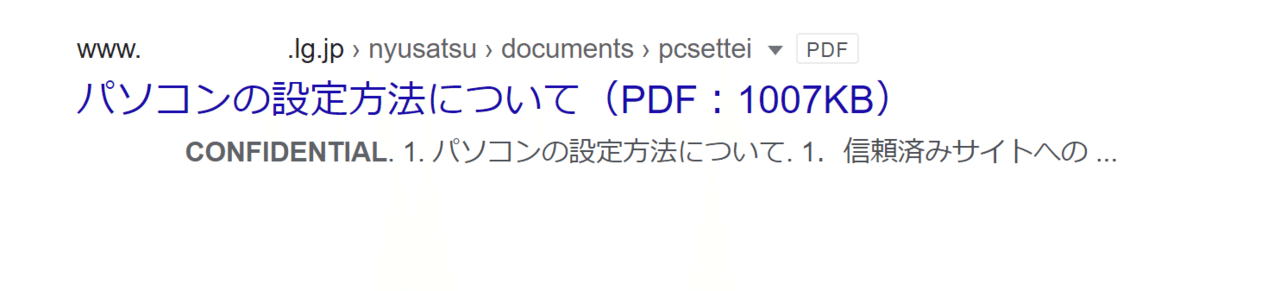

例えば、

社外秘 filetype:docで検索すると、非公開にするべき情報が公開されてしまっている場合に検索結果として表示されます。filetypeをpdfにしてみたり、社外秘をconfidentialに変えてみたりすると更によろしくない情報が見えてしまうことがあります。

Google Hacking Databaseには悪用される可能性があるワードが載っています。

「Google Hacking(グーグル ハッキング)」とは

IoT検索エンジンについて

OSINTサイトの中でその道の方が愛用してやまないのが、IoT検索エンジンです。世界的にShodan、Censysが有名です。IoT検索エンジンはIPv4空間(最近はIPv6も増えつつありますが)をスキャンして、ホストからのレスポンスであるバナー情報等を取得しています。バナー情報によってホストをある程度の制度で判別することが可能ですが、その結果は家庭用IoT機器からICS(産業用制御システム)まで多岐に渡ります。

https://ics-radar.shodan.io/

試しにgoogle.comの情報を見てみましょう。

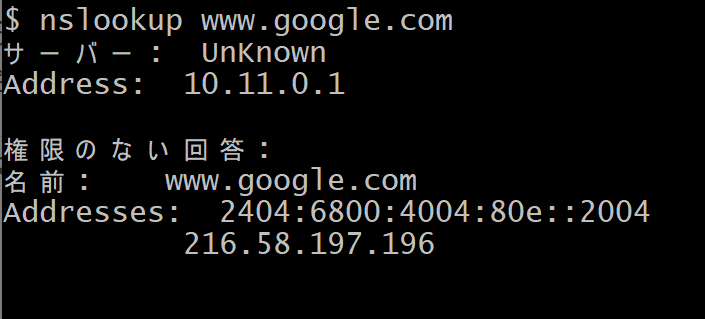

ShodanではIPアドレスによる検索が基本となっておりますので、まずはnslookupコマンドでドメイン名をIPアドレスに変換します。

このIPアドレスをShodanで見てみましょう。

https://www.shodan.io/host/216.58.197.196

port:80と443のみが空いており、HTTP/HTTPS以外のサービスを受け付けていないことが分かります。任意のIPアドレスを調べることによって、どの様なサービスが公開されているのか、また初期設定が不十分ではないか、といったことが確認できます。調査対象次第では攻撃への足がかりにもなりえます。

IoT検索エンジンは問題のある機器も検索ができる

もし

・公開されるべきでないのに、グローバルIPアドレスが割り振られている

・脆弱性があるまま放置されている

・デフォルトID/Passwordが脆弱であるまたは変更されていない

IoT機器を悪意のある人が見つけてしまったら、知らない間に被害者/加害者になってしまうケースがあります。自分だけが被害を受けるのなら未だしも、踏み台にされてしまい第三者を攻撃してしまう場合は違法な行為に加担してしまいます。事実として、脆弱性があるIoT機器やID/Passwordが脆弱であったり、設定されていなかったりするIoT機器の場合は、MiraiのようなIoT機器を狙うマルウェアに容易に感染してしまいます。

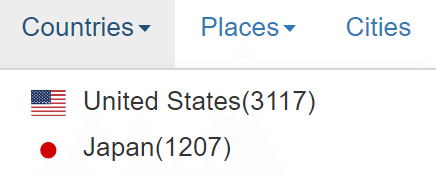

一つの例として、適切に運用されておらず全世界に配信されてしまっているネットワークカメラを取り上げたいと思います。insecamというサイトにはパスワードが設定されていない監視カメラが公開されています。

https://www.insecam.org/en/bycountry/JP/

一昔前に有名になったサイトでしたが、最近でもネットニュースのサイトで取り上げられたので耳にした方は多いのではないでしょうか。ダムの映像などは公開用の監視カメラかと思われますが、工場の映像と思われる監視カメラや個人の家に設置されている監視カメラと思われるものも多数あります。そして、企業/個人の家の状況は決して第三者に公開するべきではありません。

注目すべきポイントは、日本には数でアメリカに次いでパスワードが設定されていない監視カメラが存在することです。(※2020年7月時点での数字。insecamにおいては世界2位)

insecamに登録されている監視カメラは氷山の一角に過ぎません。

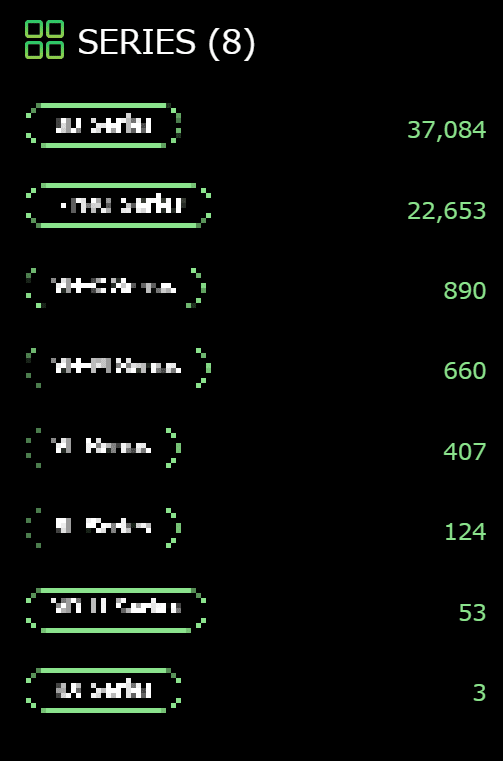

弊社が提供するKarmaでは6万件以上の監視カメラの機種が特定できており、そのうち運用が不適切であると思われるものが1万件以上存在します。

何かと便利な監視カメラですが、アクセス権限やID/Passwordを見直すことで第三者からのアクセスを防ぎましょう。

デフォルトID/Password運用の多さ

insecamはパスワード設定のされていない監視カメラの一例でしたが、デフォルトID/Passwordが変更されていないIoT機器はそれ以上に存在します。弊社は無数のIoT機器を確認してきましたが、デフォルトID/Passwordのまま運用されてるものは予想を遙かに超える量がありました。

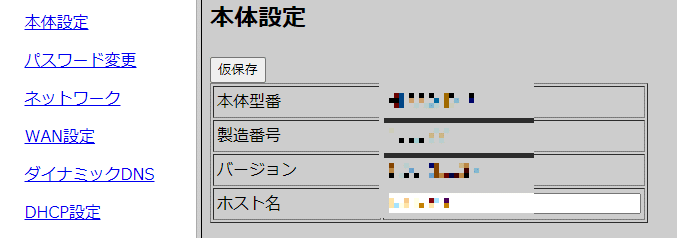

デフォルトID/Passwordはマニュアルに書かれている場合も多く、検索するとすぐに判明します。後日紹介予定ですが、IoT機器のデフォルトID/Passwordをまとめているサイトも存在しています。攻撃者にとっては調べれば分かるデフォルトID/Password状態のIoT機器は格好の攻撃の的です。

IoT時代の現状

2016年にはIoT機器をターゲットにしたマルウェアMiraiが誕生し、踏み台にされたIoT機器によって数多くのサーバがダウンしました。その後もMirai亜種と呼ばれるマルウェアが続々登場しています。

IoT機器が狙われる理由として、IoT機器に対するセキュリティ意識が開発者・利用者ともに決して高くなく、脆弱なまま放置されやすいことがあります。

パソコンであればOSのセキュリティパッチを適用したり、アンチウイルスソフトを導入したりすることでリスクを低減することが可能です。しかしながら、IoT機器の場合にはそもそもセキュリティパッチ(ファームウェアアップデート)を継続して提供しているベンダーは少数ではないでしょうか。そして、攻撃者は少ない労力でより多い結果を得るためにもセキュリティが手薄なデバイス、つまりIoT機器を攻撃の対象とします。

IoT機器を導入するときにすべきこと

システムの構築を行う時に、サーバの設定値をまとめて有効なアカウントの棚卸をしたり、提供するサービスによって開放するポートを制限するのは決して珍しいことではありません。しかし、IoT機器を構成要素に含むシステムではこの様にアカウントの棚卸によってデフォルトのID/Passwordを使用するのを防いだり、設定値を確認して脆弱なまま運用してしまうことを防いだりするケースは少ないのではないでしょうか。少なくともKarmaで得られた結果からは不用意にIoT機器を使っているケースが次から次へと見つかります。

IoT機器の導入時にも確認をすべきですが、運用フェイズに移ってからもどの様に外部に見えているのかを定期的にIoT検索エンジンで確認するのも手です。

Contactお問い合わせ

お問い合わせは、プライバシーポリシーをご参照の上、

sales.team@00one.jpまでご連絡ください。